NetBeans'ta Selenium WebDriver Kurulumu

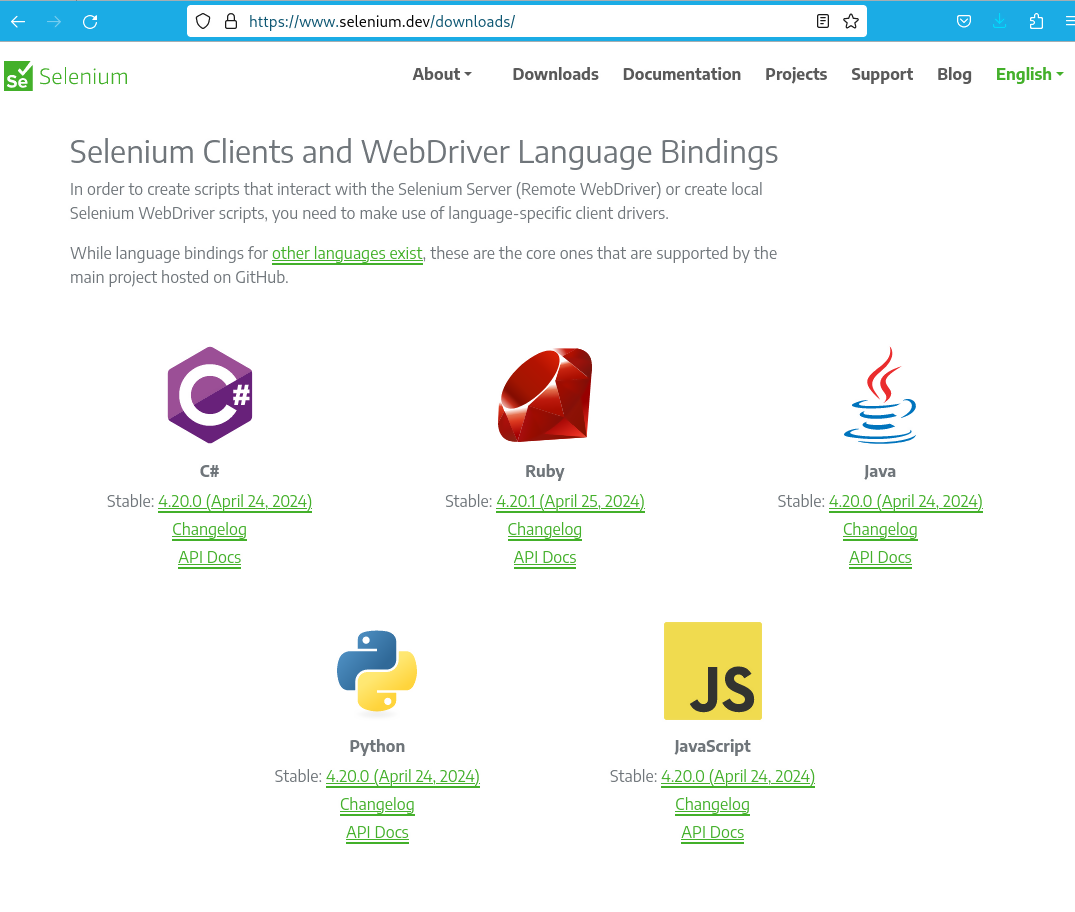

Selenium WebDriver, açık kaynaklı olması, öğrenmesi kolay olması ve Java, Python, C++ vb. birçok programlama dilini desteklemesi nedeniyle BT endüstrisinde en ünlü otomasyon araçlarından biridir.

Selenium WebDriver is very useful when it is going to conduct the automation testing automation testing on web based application but it unable to use Selenium WebDriver for desktop applications. However, Selenium WebDriver is one of very famous automation tool within IT industry because it is open source, easy to learn and also it supports many programming languages such Java, Python, C++ and etc. But most of the time Eclipse and IntelliJ IDEs are used for the Selenium script writing. But here, I am going explain from installation of the Selenium to how to write Selenium script easily using NetBeans IDE.

Selenium WebDriver is very useful when it is going to conduct the automation testing automation testing on web based application but it unable to use Selenium WebDriver for desktop applications. However, Selenium WebDriver is one of very famous automation tool within IT industry because it is open source, easy to learn and also it supports many programming languages such Java, Python, C++ and etc. But most of the time Eclipse and IntelliJ IDEs are used for the Selenium script writing. But here, I am going explain from installation of the Selenium to how to write Selenium script easily using NetBeans IDE.

Adım 1: Java'yı yükleyin ve çevresel değişkenleri ayarlayın

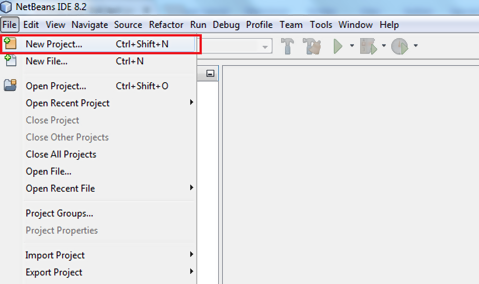

Adım 2: NetBeans'i açın

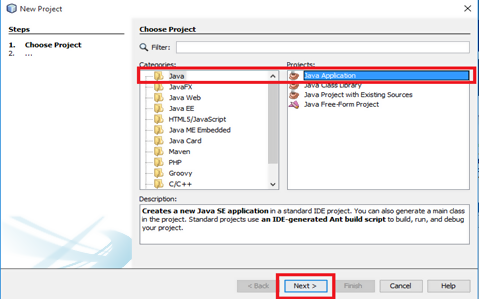

Adım 3: Dosya -> Yeni Proje -> Java -> Java Uygulamasına gidin

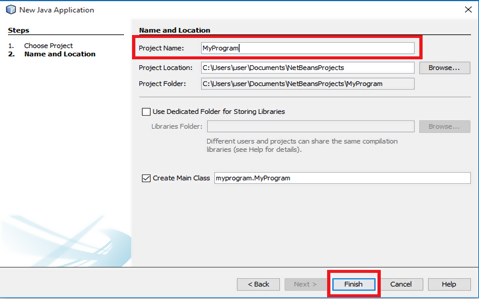

Adım 4: Proje Adını verin (örn: Programım) ve Bitir butonuna tıklayın.

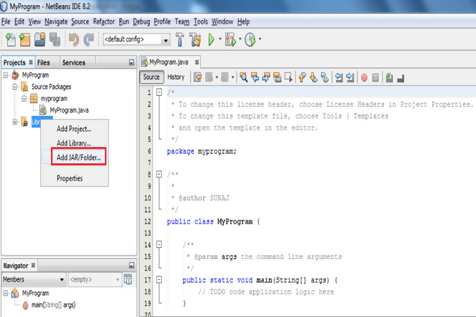

NetBeans IDE üzerinde Selenium scriptini yazmadan önce Selenium Jar dosyalarını indirip oluşturulan java projesine eklemek gerekmektedir.

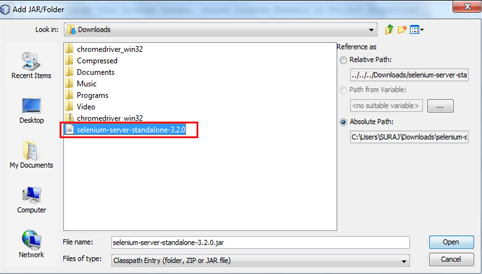

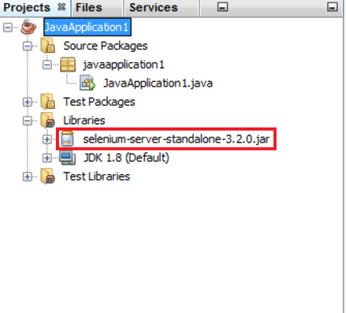

Adım 5: İndirilen Selenium Jar dosyalarını Projeler sekmesine giderek projeye ekleyin -> Libraries seçeneklerine sağ tıklayın ve Add JAR/ Folder Ekle'yi seçin ve Selenium bağımsız jar dosyalarını seçin ve aç'a tıklayın.

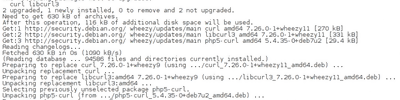

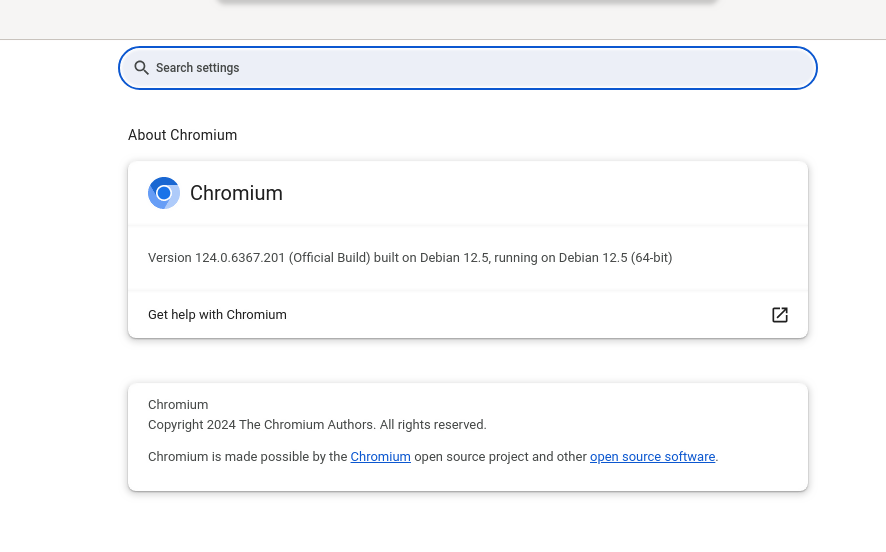

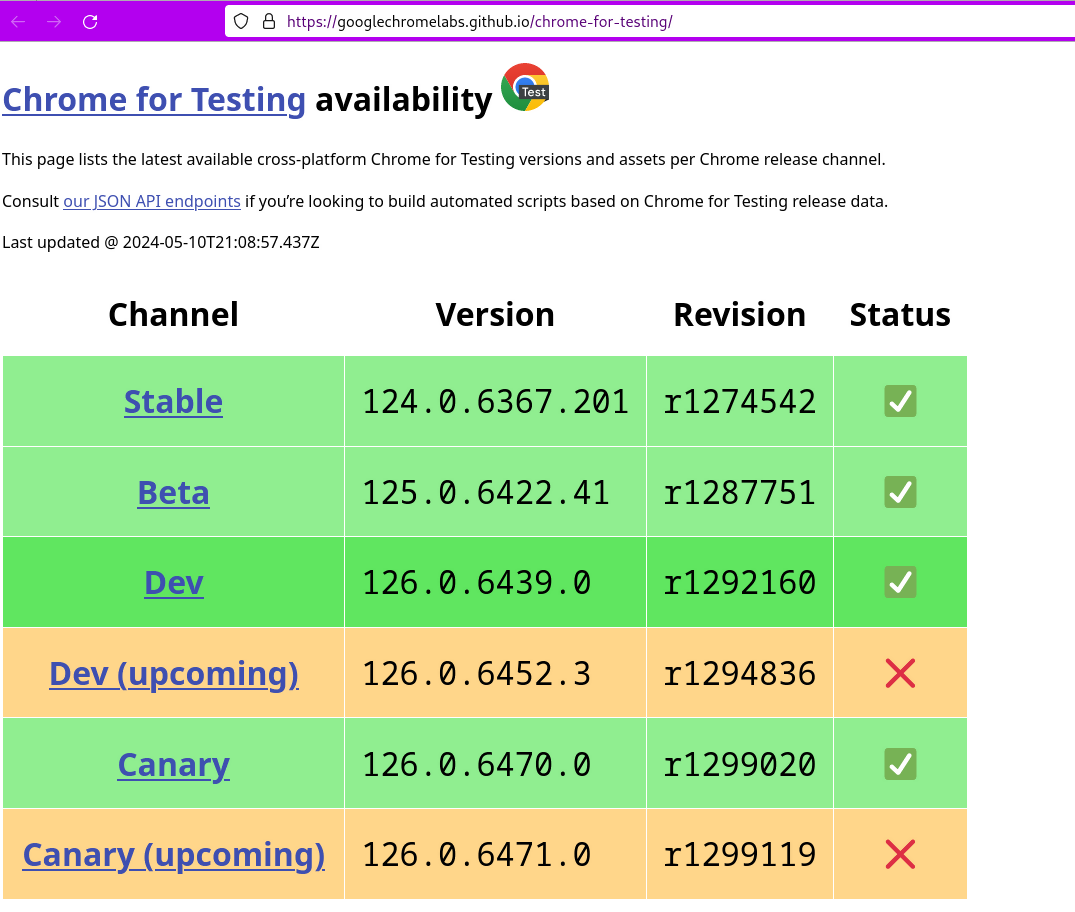

Step 6: When you are using NetBeans along with Chrome browser ; you required chromedriver –> Download & type its downloaded path in System.setProperty method

System.setProperty(“webdriver. chrome.driver”, “C:Usersyehasha.hettiarachchDesktopNew folder (3)chromedriver_win32chromedriver.exe”);

Video Linkler

Kaynak